Intel обещает обеспечить полное шифрование памяти для своих процессоров, что было сделано на мероприятии, посвященном Дню безопасности, на этой неделе. Эта функция аналогична той, что AMD уже предлагает на своих процессорах, хотя она не обязательно сделает чипы Intel менее восприимчивыми к атакам по побочным каналам, подобным Spectre и Meltdown.

Эти виды эксплойтов используют уязвимости в различных технологиях, используемых процессорами, включая выполнение вне очереди (OOOE), прогнозирование ветвлений и спекулятивное выполнение, и все они предназначены для повышения производительности. Мы опубликовали подробное руководство о том, что вам нужно знать об эксплойтах процессоров Meltdown и Spectre, и вы должны это проверить, если вы этого еще не сделали.

Шифрование памяти может помочь при подобных атаках, но, как отмечают наши друзья из Tom’s Hardware, исследователи предупреждают (PDF), что этого недостаточно, чтобы полностью предотвратить атаки по побочным каналам. Тем не менее, это не без его преимуществ.

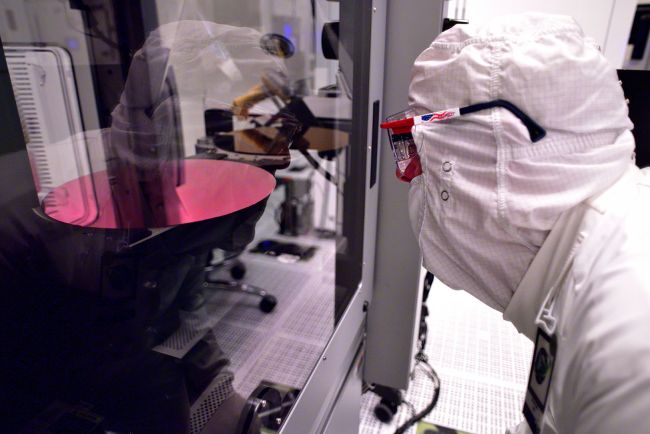

Корпорация Intel защищает свои чипы от атак с помощью функции Software Guard eXtensions (SGX). SGX, доступный как для корпоративных, так и для бытовых процессоров, представляет собой аппаратную технологию шифрования, которая действует в качестве «безопасного анклава» в разделе памяти, но только для небольших объемов данных.

Arstechnica предлагает подробное изложение технических деталей, но вкратце, SGX имеет некоторые ограничения — он может работать только на процессорах Intel, разработчики должны разрабатывать свои приложения специально для использования SGX, а разработчики также должны выбирать, какие части данных отмечены » конфиденциально», поскольку они должны работать с ограничением памяти всего 128 МБ.

В отличие от этого, функции AMD Secure Encryption (SME) и Secure Encrypted Virtualization (SEV) являются более гибкими. Вся оперативная память системы может быть зашифрована с помощью SME без каких-либо особых соображений, налагаемых на разработчиков приложений. И не только реализация AMD более гибкая, чем SGX, но и влияние на производительность также меньше.

Intel надеется исправить это с помощью пары функций, которые называются Total Memory Encryption (TME) и Multi-Key Total Memory Encryption (MKTME). TME и MKTME еще не существуют в реальном аппаратном обеспечении ЦП, но в какой-то момент, по словам Intel, будут.

Хотя это и не упомянуто на мероприятии, посвященном Дню безопасности, речь идет о том, чтобы обеспечить паритетность процессоров AMD и, возможно, даже превзойти метод защиты памяти AMD. Когда они появятся, они будут поддерживать шифрование обычной памяти, энергозависимой памяти DRAM и постоянной / энергонезависимой памяти, такой как 3D Xpoint.

Еще слишком рано говорить, что это будет означать для потребителей, и не похоже, что он будет доступен при скором запуске ЦП, например, Comet Lake. Это определенно то, на что мы будем следить, хотя.

Комментирование данной статьи отключено, но обратные ссылки открыты.